Các nhà điều tra phân tích Blockchain đã phát hiện ra một cá nhân có liên quan đến hoạt động rửa tiền điện tử đang cung cấp các mã thông báo bị đánh cắp với giá chiết khấu từ các vụ hack trao đổi cao cấp gần đây.

Phát biểu độc quyền với Cointelegraph, một đại diện của công ty bảo mật blockchain Match Systems đã phác thảo cách các cuộc điều tra về một số vi phạm lớn có các phương pháp tương tự trong những tháng mùa hè năm 2023 đã chỉ ra một cá nhân được cho là đang bán mã thông báo tiền điện tử bị đánh cắp thông qua chuyển khoản ngang hàng.

Liên quan: Hack CoinEx: Khóa riêng bị xâm nhập dẫn đến hành vi trộm cắp 70 triệu đô la

Các nhà điều tra đã tìm cách xác định và liên lạc với một cá nhân trên Telegram cung cấp tài sản bị đánh cắp. Nhóm nghiên cứu xác nhận rằng người dùng đã kiểm soát một địa chỉ chứa hơn 6 triệu đô la tiền điện tử sau khi nhận được một giao dịch nhỏ từ địa chỉ tương ứng

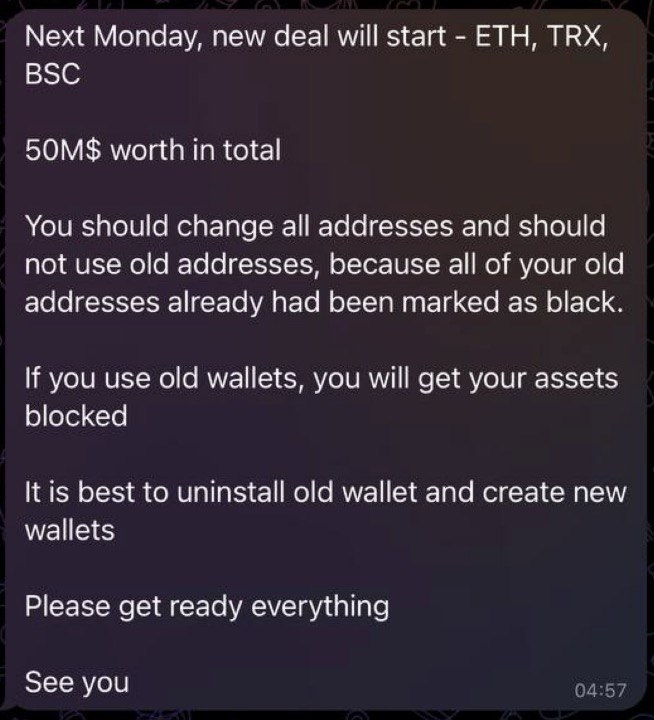

Việc trao đổi tài sản bị đánh cắp sau đó được thực hiện thông qua một bot Telegram được tạo ra đặc biệt, giúp giảm giá 3% so với giá thị trường của token. Sau các cuộc trò chuyện ban đầu, chủ sở hữu của địa chỉ báo rằng tài sản ban đầu được cung cấp đã được bán và các mã thông báo mới sẽ có sẵn khoảng ba tuần sau đó:

“Duy trì liên lạc của chúng tôi, cá nhân này đã thông báo cho chúng tôi về việc bắt đầu bán tài sản mới. Dựa trên thông tin có sẵn, thật hợp lý khi giả định rằng đây là các quỹ từ các công ty CoinEx hoặc Stake

The Match Systems team has not been able to fully identify the individual but has narrowed down their location to the European time zone based on several screenshots they had received and timings of conversations:

“Chúng tôi tin rằng anh ta không phải là một phần của nhóm cốt lõi nhưng có liên quan đến họ, có thể đã bị ẩn danh như một sự đảm bảo rằng anh ta sẽ không lạm dụng tài sản được ủy quyền.”

Cá nhân này cũng được cho là thể hiện hành vi “không ổn định” và “thất thường” trong các tương tác khác nhau, đột ngột rời khỏi các cuộc trò chuyện với những lời bào chữa như “Xin lỗi, tôi phải đi; mẹ tôi đang gọi tôi đi ăn tối”.

“Thông thường, anh ấy giảm giá 3%. Trước đây, khi chúng tôi lần đầu tiên xác định anh ta, anh ta sẽ gửi 3,14 TRX như một hình thức bằng chứng cho các khách hàng tiềm năng

Match Systems nói với Cointelegraph rằng cá nhân đã chấp nhận Bitcoin (BTC) như một phương tiện thanh toán cho các mã thông báo bị đánh cắp được chiết khấu và trước đó đã bán được 6 triệu đô la token TRON (TRX). Ưu đãi mới nhất từ người dùng Telegram đã niêm yết các token TRX, Ether (ETH) và Binance Smart Chain (BSC) trị giá 50 triệu đô la

Công ty bảo mật blockchain CertiK trước đây đã phác thảo sự chuyển động của các khoản tiền bị đánh cắp từ vụ cướp Stake trong thư từ với Cointelegraph, với khoảng 4,8 triệu đô la trong tổng số 41 triệu đô la được rửa thông qua các chuyển động mã thông báo khác nhau và hoán đổi chuỗi chênh lệch.

FBI sau đó đã xác định tin tặc của Tập đoàn Lazarus của Bắc Triều Tiên là thủ phạm của cuộc tấn công Stake, trong khi công ty an ninh mạng SlowMist cũng liên kết vụ hack CoinEx trị giá 55 triệu đô la với nhóm Bắc Triều Tiên.

Điều này hơi trái ngược với thông tin mà Cointelegraph thu được từ Match Systems cho thấy rằng thủ phạm của các vụ hack CoinEx và Stake có số nhận dạng hơi khác nhau trong phương pháp luận.

Phân tích của họ nhấn mạnh rằng các nỗ lực rửa tiền trước đây của Tập đoàn Lazarus không liên quan đến các quốc gia thuộc Khối thịnh vượng chung các quốc gia độc lập (CIS) như Nga và Ukraine trong khi các vụ hack mùa hè năm 2023 đã chứng kiến các khoản tiền bị đánh cắp được tích cực rửa sạch ở các khu vực pháp lý này.

Liên quan: Vụ hack cổ phần 41 triệu đô la được thực hiện bởi nhóm Bắc Triều Tiên: FBI

tặc Lazarus để lại dấu chân kỹ thuật số tối thiểu trong khi các sự cố gần đây đã để lại rất nhiều vụn bánh mì cho các nhà điều tra. Kỹ thuật xã hội cũng đã được xác định là một vectơ tấn công quan trọng trong các vụ hack mùa hè trong khi Lazarus Group nhắm vào “các lỗ hổng toán học”

.

Cuối cùng, công ty lưu ý rằng tin tặc Lazarus thường sử dụng Tornado Cash để rửa tiền điện tử bị đánh cắp trong khi các sự cố gần đây đã chứng kiến các khoản tiền trộn lẫn thông qua các giao thức như Sinbad và Wasabi. Những điểm tương đồng chính vẫn còn đáng kể. Tất cả các vụ hack này đã sử dụng ví BTC làm kho lưu trữ chính cho các tài sản bị đánh cắp cũng như Avalanche Bridge và các máy trộn để rửa token

Dữ liệu Blockchain được xem xét vào cuối tháng 9 năm 2023 cho thấy tin tặc Bắc Triều Tiên đã đánh cắp khoảng 47 triệu đô la tiền điện tử trong năm nay, bao gồm 42,5 triệu đô la BTC và 1,9 triệu đô la ETH.

Tạp chí: Các thám tử Blockchain: Mt. Sự sụp đổ của Gox chứng kiến sự ra đời của Chainalysis